- Dołączył

- 26 Maj 2015

- Posty

- 19243

- Reakcje/Polubienia

- 56075

źródło:Co najmniej pół miliona urządzeń firm takich jak Linksys, Netgear, TP-Link, Mikrotik i QNAP zostało zainfekowane zaawansowanym złośliwym oprogramowaniem, które potrafi m. in. podsłuchiwać ruch użytkownika.

Domowe routery czy serwery plików są nieustannie narażone na ataki – najczęściej nie chronione przez inne mechanizmy bezpieczeństwa, wystawione do sieci, dostępne dla każdego zainteresowanego, a jednocześnie niepozbawione poważnych błędów, są idealnym celem ataków. Ktoś to zauważył i od wielu miesięcy mozolnie infekował wiele z nich w 54 różnych krajach. Jednym z największych celów napastników okazała się Ukraina.

Tajemniczy atak z pewnymi tropami

Zespół Talos firmy CiscoZaloguj lub Zarejestruj się aby zobaczyć!dzisiaj wstępną analizę zagrożenia nazwanego VPNFilter. Jak podkreślają badacze, nie dysponują pełną wiedzą na temat tego ataku, a wręcz zakładają, że ich dotychczasowa wiedza jest szczątkowa, jednak z uwagi na trwające na sporą skalę ataki zdecydowali się ujawnić do tej pory zebrane informacje.

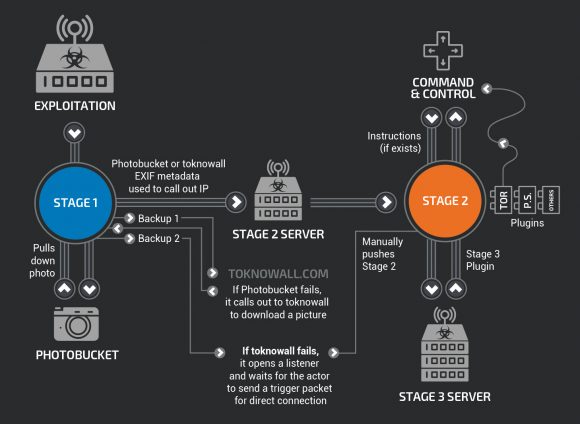

VPNFilter to wielomodułowa platforma pozwalająca na skuteczne i trwałe infekowanie niektórych routerów oraz dysków sieciowych. Pierwszy etap infekcji złośliwym oprogramowaniem to prosty moduł instalowany w zarażonym urządzeniu, który potrafi przetrwać restart i służy do pobrania modułu głównego. Drugi etap infekcji to moduł główny, który zarządza działaniem szkodnika i może dodatkowo pobierać elementy trzeciego etapu infekcji – wyspecjalizowane wtyczki służące do realizacji bardziej specyficznych celów atakujących.

Niektóre elementy użyte w kodzie złośliwego oprogramowania pokrywają się z analogicznymi elementami użytymi w atakach BlackEnergy, przypisywanych rosyjskiemu wywiadowi wojskowemu. Ostatnie kampanie VPNFiltera skierowane były na użytkowników z Ukrainy, gdzie BlackEnergy powodował do tej pory największe straty. Nie oznacza to jednak automatycznie, że za złośliwym kodem stoją Rosjanie – równie dobrze ktoś mógł zostawić fałszywe tropy.

Jak działa złośliwy kod

Etap infekcji nie został bezpośrednio zaobserwowany, jednak wszystkie zidentyfikowane zainfekowane urządzenia posiadały nieaktualne wersje oprogramowania a błędy, pozwalające na przejęcie nad nimi kontroli, były publicznie znane. Wiele zatem wskazuje na to, że do ataków użyto na pierwszym etapie znanych podatności.

Pierwszy moduł instalowany jest na urządzeniach działających pod kontrolą Linuksa i używających Busyboksa. Moduł skompilowany jest pod kilka różnych architektur. Aby przetrwać restart urządzenia modyfikuje pamięć NVRAM i dodaje się do crontaba. Komunikacja z serwerem C&C odbywa się za pomocą protokołu SSL lub poprzez sieć Tor. Dane serwera C&C są pobierane z odpowiednio przeliczonych koordynat GPS z tagów EXIF zdjęć umieszczonych w serwisie Photobucket lub na jednym z serwerów skonfigurowanych przez atakujących. W razie gdyby żaden z serwerów ze zdjęciami nie był dostępny, złośliwy kod przełącza się w tryb nasłuchu i czeka na bardzo konkretny pakiet – musi on mieć ustawioną flagę SYN, przyjść na publiczny adres IP interfejsu, mieć co najmniej 8 bajtów i zawierać ciąg \x0c\x15\x22\x2b. Wtedy z kolejnych znaków payloadu odczytywany jest adres nowego serwera C&C.

Gdy moduł pierwszy połączy się z C&C, otrzymuje moduł główny. Jego funkcje z kolei obejmują:

Do tej pory (nie licząc stosunkowo rzadkiej w tego rodzaju oprogramowaniu funkcji przetrwania restartu) było w miarę standardowo. Ciekawie robi się na etapie analizy zidentyfikowanych modułów. Okazuje się bowiem, że mają one dość zaawansowane funkcje. Najciekawiej wygląda sniffer pakietów, który podsłuchuje cały ruch internetowy urządzenia (czyli ruch sieci za nim stojącej skierowany do i z internetu) i przeszukuje pod kątem ciągów HTTP basic authentication (dane służące do logowania do serwerów WWW) oraz pakietów Modbus TCP/IP, protokołu służącego często do sterowania urządzeniami SCADA. Drugi analizowany moduł konfiguruje klienta sieci Tor. Badacze sugerują także, że widzieli ślady trzeciego modułu, który z kolei miał pomagać w penetracji sieci znajdującej się za zainfekowanym urządzeniem.

- zniszczenie urządzenia (przez nadpisanie /dev/mtdblock0 zerami i restart),

- wykonanie dowolnego polecenia,

- uruchomienie serwera proxy,

- instalowanie dodatkowego modułu.

Jakie urządzenia są infekowane

Badacze podali listę urządzeń, na których do tej pory obserwowali infekcje:

Niestety dla ich posiadaczy nie mamy dobrych wiadomości – nie znamy dobrej metody sprawdzenia, czy urządzenie jest zainfekowane. Talos rekomenduje przywrócenie urządzenia do ustawień fabrycznych i instalację wszystkich dostępnych aktualizacji oprogramowania. Jeśli macie jedno z wyżej wymienionych urządzeń dostępnych na publicznym interfejsie w internecie i nie instalowaliście aktualizacji, zalecamy zastosowanie się do rekomendacji Talosa.

- Linksys E1200, E2500, WRVS4400N

- MikroTik RouterOS dla Cloud Core Routers 1016, 1036, 1072 (zapis w oryginalnym artykule: MIKROTIK ROUTEROS VERSIONS FOR CLOUD CORE ROUTERS: 1016, 1036, 1072)

- Netgear DGN2200, R6400, R7000, R8000, WNR1000, WNR2000

- QNAP TS251, TS439 Pro, inne urządzenia działające pod kontrolą QTS

- TP-Link R600VPN

Najnowsze obserwacje

Badacze Talosa postanowili podzielić się swoim odkryciem ze względu na obserwowane fale skanowania i infekowania urządzeń znajdujących się na Ukrainie. Co ciekawe, urządzenia infekowane na Ukrainie miały skonfigurowany inny serwer C&C niż cała reszta świata. Biorąc pod uwagę skalę ataków badacze Talosa obawiają się, że lada moment mogło dojść do eskalacji np. przez użycie funkcji uszkadzania urządzeń, stąd podjęli decyzję o opublikowaniu wyników swojego śledztwa.

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Szczegółowy opis zagrożenia wraz z listą IOC znajdziecie

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Ostatnio edytowane przez moderatora:

noi już sobie zaktualizowałeś router

noi już sobie zaktualizowałeś router  ,

,