- Dołączył

- 26 Maj 2015

- Posty

- 19243

- Reakcje/Polubienia

- 56075

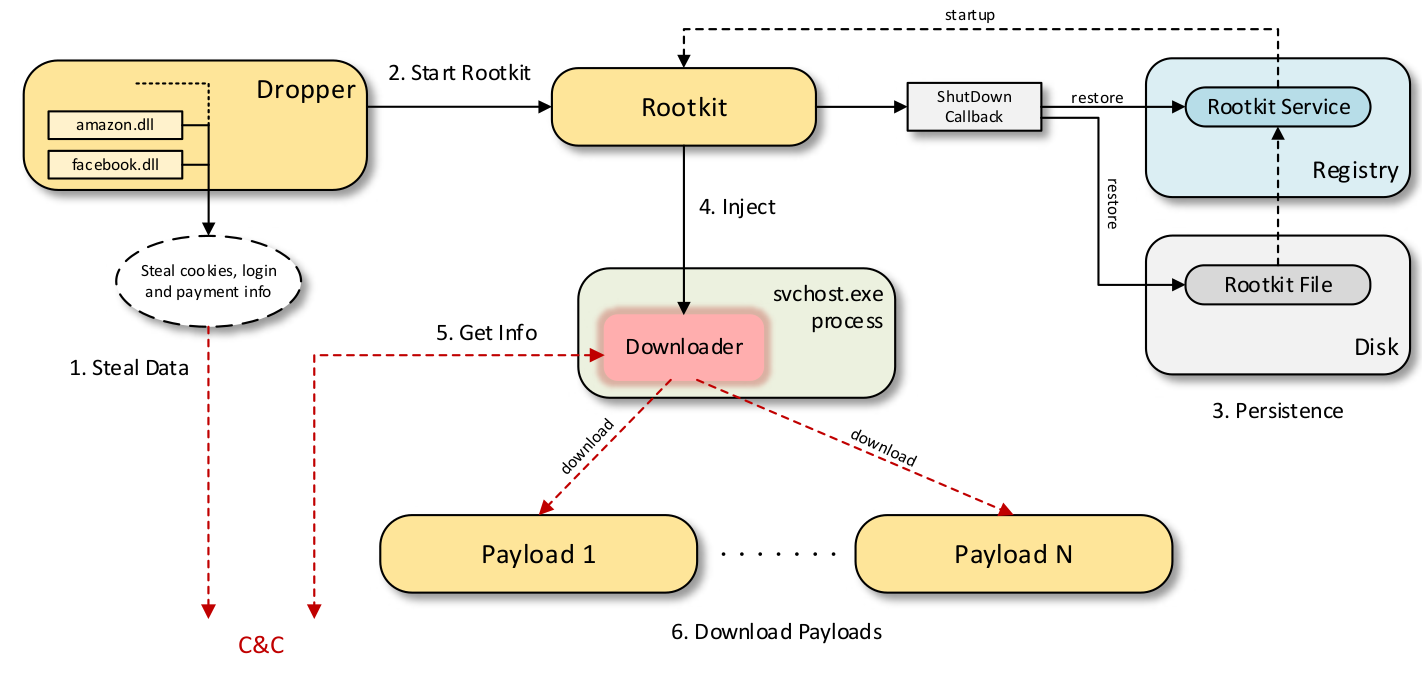

źródło:W ubiegłym roku Laboratorium Analizy Zagrożeń Cybernetycznych Bitdefender rozpoczęło analizę nowej operacji kradzieży haseł i danych w oparciu o sterownik rootkita podpisany cyfrowo za pomocą prawdopodobnie skradzionego certyfikatu. Operacja, częściowo opisana w ostatnim artykule Tencenta, do niedawna była ukierunkowana na terytorium chińskie, ale obecnie rozpoczęła się rozprzestrzeniać na całym świecie.

Pomimo wyrafinowania atak ten wygląda jak praca w toku, z wieloma elementami na wczesnym etapie rozwoju. Chociaż kampania nie osiągnęła wielkości kampaniiZaloguj lub Zarejestruj się aby zobaczyć!, już infekuje użytkowników na całym świecie.

Odkryto, że operatorzy tego oprogramowania szpiegującego z obsługą rootkitów nieustannie testują nowe komponenty na już zainfekowanych użytkownikach i regularnie wprowadzają niewielkie ulepszenia do starych komponentów. Różne komponenty mogą służyć różnym celom lub przyjmować różne podejścia do osiągnięcia swoich celów. Niektóre z najważniejszych komponentów dostarczanych wraz ze złośliwym oprogramowaniem mogą osiągnąć następujące cele:

Nazwany przez naukowców Scranos, rootkit stanowi sterownik wideo. Certyfikat użyty do podpisania rootkita, prawdopodobnie skradziony, wydany został przez DigiCert dla Yun Yu Health Management Consulting (Shanghai) Co., Ltd.. W tej chwili certyfikat jest nadal ważny, powiedziano BleepingComputer.

- Wyodrębnianie plików cookie i wykradanie danych logowania z Google Chrome, Chromium, Mozilla Firefox, Opera, Microsoft Edge, Internet Explorer, Baidu Browser i Yandex Browser .

- Wykradanie danych kont płatniczych użytkownika ze stron internetowych Facebook, Amazon i Airbnb .

- Wysyłanie prośby znajomych do innych kont z konta Facebook użytkownika .

- Wysyłanie wiadomości phishingowych do znajomych na Facebooku ofiary, zawierających złośliwe APK, które są wykorzystywane do infekowania użytkowników Androida .

- Kradzież danych logowania dla konta użytkownika w serwisie Steam .

- Wstawianie reklam JavaScript w przeglądarce Internet Explorer.

- Instalowanie rozszerzenia Chrome / Opera, aby również wprowadzić adware JavaScript do tych przeglądarek.

- Przeglądanie historii przeglądania.

- Wyświetlanie użytkownikom reklamy za pomocą Chrome lub wyciszonych filmów z YouTube . Znalezionoy kilka dropperów, które mogą być zainstalować w Chrome, jeśli nie ma go jeszcze na komputerze ofiary.

- Subskrybowanie użytkowników do kanałów wideo YouTube .

- Pobieranie i wykonanie dowolnego ładuneku.

Szczegóły dotyczące aktywności Scranosa zostały opublikowane po raz pierwszy naZaloguj lub Zarejestruj się aby zobaczyć!przez naukowców z Tencent Threat Intelligence Center, którzy przedstawili analizę techniczną niektórych składników pobranych na zainfekowanych komputerach.

Najwcześniejsze próbki, które naukowcy widzieli w związku z tym rootkitem, pochodzą z listopada 2018 r., Co czyni Scranosa stosunkowo nowym w tej grze.

Jest to rootkit pamięci, który infekuje systemy Windows poprzez fałszywe oprogramowanie stanowiące pirackie narzędzia lub legalne aplikacje, takie jak czytniki e-booków, odtwarzacze wideo, a nawet rozwiązania antywirusowe. Według analizy Bitdefender Labs, sam program do pobierania rootkitów jest wielofunkcyjny; może również wyodrębniać dane logowania z wyżej wymienionych przeglądarek i używać wyspecjalizowanych bibliotek DLL.

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Cały artykuł:

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Pełny Raport w PDF:

Zaloguj

lub

Zarejestruj się

aby zobaczyć!