.

Tails - system do zadań specjalnych

info : komputerświat.pl; dobreprogramy.pl

linki :

Tails - system do zadań specjalnych

Płyta z systemem Tails łączącym się z internetem przez sieć Tor to gotowy sposób na bezpieczne surfowanie. W połączeniu z bonusem – 5 GB skrzynką pocztową w szyfrującym serwisie Tutanota – mamy kompletne rozwiązanie do ochrony prywatności.

Info zaczerpnięte (tudzież zacytowane) zZaloguj lub Zarejestruj się aby zobaczyć!orazZaloguj lub Zarejestruj się aby zobaczyć!.

Tails (od The Amnesic Incognito Live System) jest dystrybucją Linuksa opartą na Debianie. System łączy się z internetem przez superbezpieczną, zapewniającą anonimowość, sieć Tor. Płyta ISO z systemem oraz poczta Tutanota, która automatycznie szyfruje wiadomości - to superzestaw do zadań specjalnych. Dzięki niemu możemy korzystać z sieci w sposób anonimowy, bez pozostawiania śladów, używając narzędzi kryptograficznych i nie martwiąc się o to, że nasze dane oraz informacje o nas trafią w niepowołane ręce.

Tails powstaje od 2009 jako spadkobierca skupiającego się na bezpieczeństwie i anonimowości systemu Incognito. O tym, jak skutecznie dystrybucja chroni swoich użytkowników mogą świadczyć dotyczące jej doniesienia medialne. W lipcu 2014 roku niemiecka telewizja Das Erste poinforwała, że amerykańska agencja NSA wzięła pod lupę osoby, które wyszukały frazę „Tails” w wyszukiwarce oraz śledziła ruch na stronie domowej dystrybucji. Natomiast w grudniu zeszłego roku Der Spiegel opublikował przeciek z wewnętrznej prezentacji NSA, w której Tails zostało określone jako poważne zagrożenie dla skuteczności działań operacyjnych agencji.

Tails pozwala na anonimowe korzystanie z internetu bez pozostawiania żadnych śladów i na omijanie cenzury. Jest to kompletny, gotowy do użycia system operacyjny - przeznaczony nie do instalacji w komputerze, ale do stosowania z płyty DVD, pamięci USB lub karty SD, niezależnie od tego, jaki system działa oryginalnie na pececie, na którym chcemy skorzystać z Tailsa. A zatem, aby skorzystać z Tailsa, uruchamiamy komputer z płyty czy pendrive'a. Gdy skończymy korzystać z Tailsa, zamykamy go i uruchamiamy ponownie komputer w normalnym trybie.

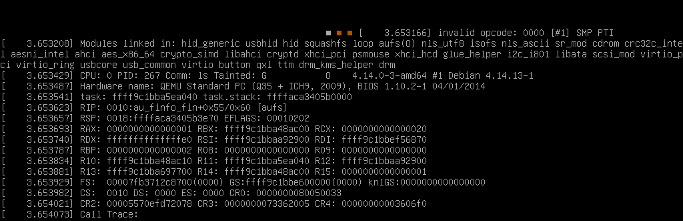

Dystrybucja uruchamia się tylko jako obraz ISO Live, niemożliwa jest jej instalacja na dysku. Jest to zgodne z założeniami systemu – takie rozwiązanie pozwala na przykład na korzystanie z systemu w kafejkach internetowych. W razie zdarzenia, które mogłoby narazić użytkownika na utratę anonimowości, wystarczy, że wyciągnie on pamięć USB z gniazda. Ponadto na pendrivie można także zapisywać zaszyfrowany stan swojej pracy i przywracać go po ponownym uruchomieniu. W korzystaniu z Tails w miejscach publicznych ma także pomóc funkcja Microsoft Windows 8 Camouflage, która modyfikuje środowisko GNOME tak, aby przypominało ono system Microsoftu.

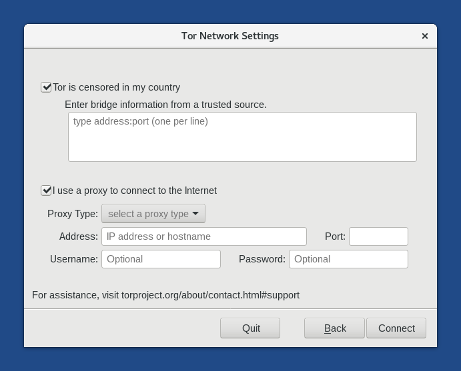

Anonimowość w Sieci jest zapewniania przez uruchamiane podczas startu systemu połączenie z siecią Tor, zablokowana została nawet możliwość wyłączenia tej funkcji. Ponadto wszystkie aplikacje preinstalowane w systemie zostały skonfigurowane tak, aby możliwie jak najskuteczniej utrudnić śledzenie aktywności użytkownika. Domyślną przeglądarką jest zatem Tor Browser, będący modyfikacją Iceweasela przystosowaną do połączeń z Torem, zabezpieczoną przed skryptami JavaScriptu oraz z preinstalowanym rozszerzeniem HTTPS Everywhere. Ponadto dostępne są takie aplikacje jak odpowiednio skonfigurowany pod kątem bezpieczeństwa komunikator Pidgin czy program pocztowy Claws Mail.

Tails oferuje także rozbudowane możliwości szyfrowania – MAT uczyni metadane anonimowymi, programy LUKS i GNOME Disk zaszyfrują pamięć USB, a klawiatura wirtualna Florence zapobiegnie przejęciom danych przez keyloggery. Podobnych zabezpieczeń jest oczywiście w systemie znacznie więcej.

Kiedy przyda się płyta z Tailsem.

Płytę z Tailsem warto mieć zawsze pod ręką, a hasło do poczty w serwisie Tutanota - w pamięci, by korzystać z nich czy to na mniej zaufanym komputerze, czy nawet na własnym pececie. Okażą się nieocenione, kiedy będziemy mieli do załatwienia w internecie coś ważnego albo po prostu gdy nie będzie nam się chciało zastanawiać, do ilu programów szpiegujących trafiły zapytania wpisywane przez nas w wyszukiwarkę, ile reklam kontekstowych będziemy musieli przez to obejrzeć, kto oprócz adresata może czytać nasze e-maile albo ile osób może uzyskać dostęp do naszych prywatnych zdjęć na dysku internetowym. (Ponoć nawet NSA przyznaje, że nie jest w stanie złamać zabezpieczeń Tora i Tails, który z niego korzysta).

Tails to nie tylko system.

Tails ma wbudowane podstawowe aplikacje niezbędne do normalnego korzystania z komputera - między innymi przeglądarkę internetową, komunikator, program pocztowy, pakiet biurowy, narzędzie do szyfrowania.

Tails i wszystkie należące do niego programy opierają swoje działanie na sieci Tor, by zapewnić użytkownikowi jak największą prywatność. Są tak skonfigurowane, że mogą łączyć się z internetem wyłącznie przez Tora (jeśli jakaś aplikacja spróbuje połączyć się z internetem bezpośrednio, połączenie zostaje automatycznie zablokowane).

Gdy zamykamy Tails, w komputerze nie pozostają żadne ślady - pamięć RAM jest automatycznie czyszczona przy wyłączaniu peceta, a pliki, nad którymi pracujemy, zapisujemy na pendrivie lub zewnętrznym dysku albo, ewentualnie, w chmurze (o bezpiecznych dyskach sieciowych także przeczytamy na kolejnych stronach).

Sieć Tor.

Tor to skrót od angielskiej nazwy The Onion Router (to znaczy - cebulowy ruter czy rozgałęźnik, Tor wykorzystuje trasowanie cebulowe - dlatego logo Tora to cebula). Jest to wirtualna sieć komputerowa zapobiegająca analizie ruchu w internecie i umożliwiająca zacieranie cyfrowych śladów.

Jak działa? Podczas otwierania stron internetowych tysiące serwerów proxy w różnej kolejności włączają się między internautę i stronę docelową. Pierwszy serwer proxy podmienia adres IP peceta na własny. Na każdym następnym węźle (zwanym onion router) oznaczenie zmienia się ponownie. Dzięki temu operator strony nie może poznać prawdziwego pochodzenia zapytania.

To nie wszystko. Tor także szyfruje pytania i adresy IP użytkowników i dopiero zaszyfrowane wysyła dalej. Każdy serwer proxy w łańcuchu rozszyfrowuje dane poprzedniego proxy i szyfruje je ponownie dla następnego. Nawet jeśli jeden z serwerów jest inwigilowany, to i tak przechwycone od niego informacje są bezwartościowe. Tylko ostatni serwer w łańcuchu tłumaczy zapytanie z powrotem na otwarty tekst. Dodatkowym zabezpieczeniem jest przypadkowość. Co 10 minut wybierana jest nowa, losowa droga przez sieć serwerów proxy, by zmylić ewentualnych szpiegów.

Kod programu jest publiczny (Open Source) - społeczność szybko wykrywa wszelkie słabe punkty i luki, które mogą ułatwić przechwytywanie informacji.

info : komputerświat.pl; dobreprogramy.pl

linki :

Zaloguj

lub

Zarejestruj się

aby zobaczyć!

Zaloguj

lub

Zarejestruj się

aby zobaczyć!