- Dołączył

- 2 Marzec 2013

- Posty

- 1370

- Reakcje/Polubienia

- 355

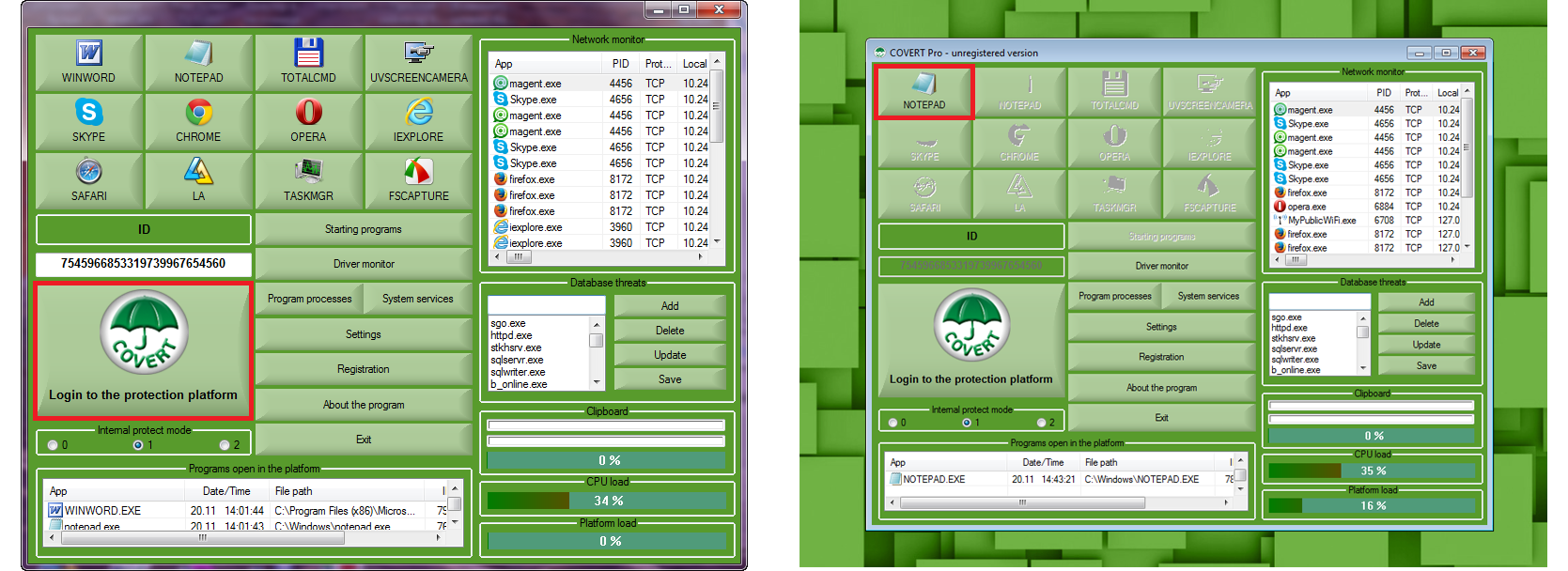

Covert Pro - innowacyjne rozwiązanie, zapewniające całkowitą prywatność podczas pracy przy komputerze.Chroni przed spyware. Podczas pracy w bezpiecznej platformie wszystkie działania użytkownika są chronione - (przeglądarka, klient poczty elektronicznej, oprogramowanie biurowe, komunikatory itp) są bezpiecznie ukryte. Przechwytywanie danych z klawiatury i ekranu monitora jest zablokowane.Specjalne funkcje Pro (monitor sieci, monitor sterowników, procesy systemowe, usługi systemowe) pozwala wykryć i usunąć wszystkie ukryte aplikacje.

W celu ochrony przed spyware, Covert Pro wykorzystuje metodę maskowania. Jest to najbardziej wiarygodna metoda przed oprogramowaniem szpiegującym - maskowanie działania użytkownika. Oznacza to stworzenie bezpiecznej platformy, wewnątrz której użytkownik może uruchomić wszystkie aplikacje, pozostając niewidoczne dla szpiegów.

Covert Pro jest kompatybilny z innymi programami antywirusowymi i wzmacnia ochronę komputera.

click the photo to see them

Krótka lista funkcji programu:

1. Bezpieczne platformy. Wejście na platformę i wyjścia w jednym kliknięciem.

2. Monitor sieci. Wyświetla listę programów, które mają dostępu do internetu w danym momencie.

3. Zagrożenia Database (złośliwe lub niechciane programy). Dostępne dla uzupełnienia przez użytkownika.

4. Sterownik monitora. Pokazuje listę aktywnych i ukrytych sterowników w systemie operacyjnym.

5. Procesy systemowe. Zawiera informacje na temat uruchomionych procesów (programów), które występują na danym komputerze.

6. Systemowe usługi. Służy do wyświetlania listy uruchomionych usług.

7. Monitorowanie ukrytych procesów. Jest to specjalna funkcja, która służy do wykrywania i wyświetlania listy procesów ukrytych (rootkity).

8. Tryb Ochrona wewnętrznej. Dostępne są trzy tryby ochrony w celu kontroli uruchomionych aplikacji w ramach platformy.

9. Szybki start aplikacji Launch Buttons.

10. Identyfikator logowania na platformie do tworzenia ochrony wielu platformach.

11. Skala użycia procesora.

12. Skala załadunku na platformę.

13. Skala ładowania schowka.

14. Wybór języków interfejsu (angielski, włoski, niemiecki, czeski).

15. Wyjście awaryjne z programu i wszystkich platform i zamknięcie wszystkich aplikacji.

System requirements to install COVERT:

- OS Windows

- Minimum screen resolution of 800×600

- Pentium processor or higher

- 128 Mb RAM

- 90 Mb of free disk space

tłumacz google opis ze stron - giveawayoftheday i covert-pro

strona producenta - manufacturer's website

https://covert-pro.com/products/

zakup programu sklep - shop

https://covert-pro.com/buy/

Konkurs

Wiem , że program ciesz się dużą popularnością , więc mam dla Was dobrą wiadomość

dzięki hojności firmy , oficjalnego producenta Covert Pro mam do rozdania 3 sztuk licencji na wersje z nieograniczonymi aktualizacjami do nowych wersji , wiec tym bardziej to cenna nagroda . Chciałbym gorąco podziękować firmie za wsparcie i pomoc w organizacji konkursu .

Zasady konkursu :

1. Odpowiedz na następujące pytania w poście by brać udział w konkursie Covert Pro .

*1. Dlaczego potrzebujemy funkcji ukrytych procesów?

*2. Jaka jest różnica pomiędzy 2 i 1 tryb ochrony w bezpiecznej platformie?

*3. Jak chronić się przed przechwyceniem danych z ekranu monitora?

*4. Co to jest funkcja monitorowania sieci w programie ?

2. Komentarz w języku Polskim lub Angielskim.

3. Zakończenie konkursu odbędzie się dnia 08.04.2015 o godzinie 21 czasu Polskiego

Competition rules:

1. Answer the following questions in the post to take part in the competition Covert Pro .

*1. Why do we need a function of Hidden processes?

*2. What is the difference between 2 and 1 Internal protection mode in the secure platform?

*3. How to protect yourself from the screenshots and videos from the monitor screen?

*4. What is the function in the program performs the Network monitor?

2. Comment in Polish or English.

3. Completion of the contest will be held on 08.04.2015 at 9 PM time Polish

Osoby które otrzymają licencje, zostaną wylosowane poprzez random.org

The persons who receives a licenses, will be drawn by random portal.

Zgłoszenia niezgodne z zasadami konkursu nie będą brane pod uwagę podczas losowania zwycięzców

Dane wymagane przez firme to imię i adres e-mail

Data required by the company that the name and e-mail

.

.

.

.